Tư vấn - hỗ trợ kỹ thuật: 0979.826.618

Địa chỉ: Số 188 Nhữ Đình Hiền, phường Tân Bình, thành phố Hải Dương

Phát hiện mã độc đội lốt chính chủ đang tồn tại trên hầu hết máy tính của ASUS

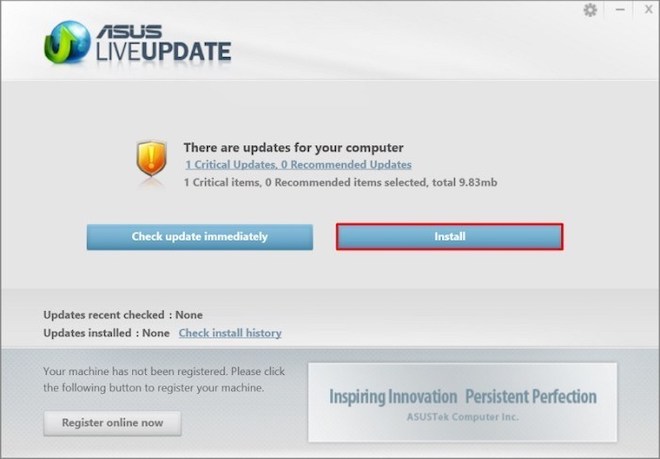

Mã độc này tồn tại ngay trong phần mềm Live Update vốn có chức năng tự động cập nhật BIOS, UEFI, drivers và các ứng dụng của ASUS.

Kaspersky Lab vừa phát hành một báo cáo cho biết, ít nhất từ tháng 6 đến tháng 11/2018, mã độc Shadow Hammer đã được hacker sử dụng để thực hiện các cuộc tấn công có chủ đích (APT) nhắm vào người dùng cài đặt ứng dụng Live Update của ASUS, bằng cách cài backdoor trên máy tính của họ. Ước tính, cuộc tấn công đã ảnh hưởng đến hơn 1 triệu người dùng trên toàn cầu.

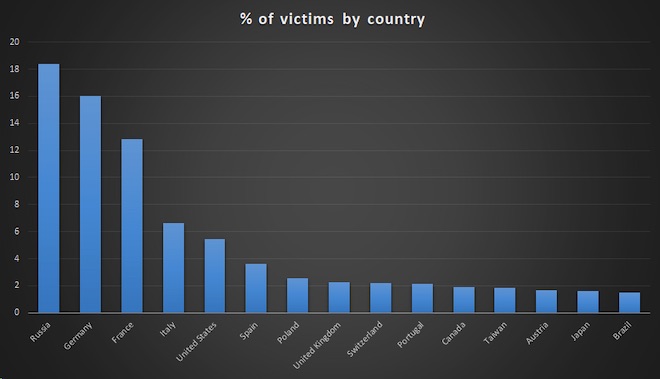

Tỉ lệ người dùng bị tấn công bởi Shadow Hammer tại một số quốc gia.

Các tin tặc đứng sau Shadow Hammer đã nhắm đến ứng dụng Live Update của ASUS làm nguồn lây nhiễm ban đầu. Đây là ứng dụng được cài đặt sẵn trong hầu hết các máy tính ASUS mới, để tự động cập nhật BIOS, UEFI, drivers và các ứng dụng trên sản phẩm.

Bằng cách sử dụng các chứng nhận kỹ thuật số đánh cắp được từ ASUS, những kẻ tấn công đã giả mạo các phiên bản phần mềm cũ hơn của ASUS, "tiêm" mã độc của chúng vào thiết bị. Các phiên bản nhiễm trojan với chứng chỉ hợp pháp vô tình được phân phối từ máy chủ chính thức của ASUS. Điều này khiến chúng hầu như không thể được phát hiện bởi phần lớn các giải pháp bảo mật.

Đây là một trong dạng cuộc tấn công tinh vi và nguy hiểm nhất, được sử dụng ngày càng nhiều trong các tấn công bảo mật vài năm trở lại đây, như cuộc tấn công ShadowPad hay CCleaner trước kia. Nó nhắm vào những điểm yếu trong hệ thống ngay từ giai đoạn phát triển ban đầu cho đến người dùng cuối.

Trên lý thuyết những người dùng phần mềm đều có nguy cơ trở thành nạn nhân cuộc tấn công, nhưng thực tế Shadow Hammer chủ yếu tập trung vào hàng trăm người dùng mà chúng đã xác định từ trước. Theo đó, các nhà nghiên cứu của Kaspersky Lab phát hiện, mỗi mã backdoor chứa một bảng địa chỉ MAC được mã hóa. Khi chạy trên thiết bị, backdoor sẽ xác minh địa chỉ MAC trên máy so với địa chỉ trên bảng này. Nếu địa chỉ MAC khớp với một trong các mục, phần mềm độc hại sẽ được tải xuống cho giai đoạn tiếp theo của cuộc tấn công; nếu không khớp, trình cập nhật xâm nhập sẽ không hiển thị bất kỳ hoạt động nào. Đó là lý do tại sao vụ tấn công này đã không bị phát hiện trong thời gian dài. Các chuyên gia bảo mật đã xác định tổng cộng hơn 600 địa chỉ MAC, được nhắm đến bởi hơn 230 mẫu backdoor với các shellcode khác nhau.

Live Update của ASUS đã bị nhiễm độc nhiều tháng qua.

Cuộc tìm kiếm nguồn gốc mã độc này còn phát hiện nó tồn tại trong phần mềm của ba nhà cung cấp khác nhau ở châu Á. Tất cả đều được sử dụng phương pháp và kỹ thuật tương tự nhau. Kaspersky Lab đã báo cáo vấn đề này với ASUS và các nhà cung cấp.

Vitaly Kamluk - Giám đốc Nhóm Nghiên cứu và Phân tích Toàn cầu của Kaspersky Lab APAC cho biết: “Các nhà cung cấp được lựa chọn tấn công là những mục tiêu cực kỳ hấp dẫn cho các nhóm APT khi muốn tận dụng lượng khách hàng rộng lớn của họ. Hiện vẫn chưa xác định mục tiêu cuối cùng của những kẻ tấn công là gì, và chúng tôi vẫn đang tìm ra ai đang đứng sau vụ tấn công. Tuy nhiên, các kỹ thuật được sử dụng cho thấy Shadow Hammer có thể có liên liên hệ với BARIUM APT, trước đây có liên quan đến các sự cố ShadowPad và CCleaner. Cuộc tấn công này một lần nữa chứng minh mức độ tinh vi và nguy hiểm của các cuộc tấn công chuỗi cung ứng hiện nay”.

Hiện tại, tất cả các sản phẩm của Kaspersky Lab đều có khả năng phát hiện và ngăn chặn thành công phần mềm độc hại được sử dụng trong Shadow Hammer. Để tránh trở thành nạn nhân của một cuộc tấn công có chủ đích, các nhà nghiên cứu của Kaspersky Lab khuyên người dùng nên thực hiện các biện pháp sau:

- Ngoài việc áp dụng biện pháp bảo vệ đầu cuối, hãy triển khai giải pháp bảo mật cấp doanh nghiệp, như Kaspersky Anti Targeted Attack Platform nhằm phát hiện các mối đe dọa nguy hiểm ở giai đoạn đầu.

- Để phát hiện, điều tra và khắc phục kịp thời các sự cố đầu cuối, nên triển khai các giải pháp EDR như Kaspersky Endpoint Detection & Response hoặc liên hệ với nhóm ứng phó sự cố chuyên nghiệp.

- Tích hợp nguồn cấp dữ liệu Threat Intelligence vào hệ thống SIEM và các kiểm soát bảo mật khác để có quyền truy cập vào dữ liệu mối đe dọa một cách cập nhật nhất, cũng như chuẩn bị cho các cuộc tấn công trong tương lai.

Kaspersky Lab cho hay, họ sẽ trình bày đầy đủ những phát hiện về Shadow Hammer tại Hội nghị phân tích bảo mật 2019, được tổ chức tại Singapore từ ngày 9 đến 11/4 sắp tới.

Việt Nam bị tấn công đánh cắp mật khẩu nhiều nhất Đông Nam Á

Gần 26 triệu vụ tấn công đánh cắp mật khẩu nhắm vào người dùng và doanh nghiệp tại Việt Nam năm 2023, cao nhất khu vực Đông Nam Á.Mạng 5G là gì? Lợi Ích, tầm quan trọng và ứng dụng trong tương lai

Trong thời đại hiện đại, mạng di động đã trở thành một phần không thể thiếu trong cuộc sống hàng ngày của chúng ta. Từ việc liên lạc, truy cập thông tin đến giải trí và công việc, chúng ta dựa vào sự kết nối liên tục và ổn định của mạng di động để đáp ứng nhu cầu của mình. Và giờ...Top mẫu Laptop văn phòng dưới 20 triệu mạnh mẽ, bền đẹp đáng mua 2023

Với khối văn phòng hiện nay công việc cần phải linh động, vì thế khối lượng công việc cần xử lý mọi lúc mọi nơi. Chắc chắn rằng, bạn sẽ cần một chiếc laptop văn phòng nhỏ gọn, mạnh mẽ,…Không để bạn phải chờ lâu, xin giới thiệu đến bạn top mẫu laptop dưới 20 triệu nhưng cấu hình m...Kinh nghiệm mua laptop cho học sinh, sinh viên nên tham khảo 2023

Để đáp ứng nhu cầu sử dụng laptop để học tập của sinh viên ngày càng cao, các nhà sản xuất đã cho ra mắt nhiều mẫu laptop giá rẻ với chất lượng tốt nhất. Cùng xem nội dung tư vấn mua laptop cho học sinh, sinh viên dưới đây để xem nên mua máy của thương hiệu nào tốt nhé.